| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- OSI7

- 목록화

- 3-way handshake

- 네트워크

- 보안부트캠프

- caesar's cipher

- 암호학

- 세션하이재킹

- 자격증

- ICMP리다이렉트

- IP스푸핑

- 합격후기

- 네트워크해킹과보안

- 케이쉴드주니어

- SQL개발자

- k-shield주니어

- 컴퓨터공학

- tcp세션하이재킹

- 네트워크보안

- 단순치환암호

- 케쉴주

- ARP리다이렉트

- 정처기

- 복호화

- 스위치재밍

- 정보보호개론

- 보안

- 네트워크해킹

- 4-way handshake

- 암호문

- Today

- Total

나도 공대생

[개념] 스푸핑 (Spoofing) 본문

스푸핑 (Spoofing)이란 '속이다'라는 의미로 네트워크 상에서 다른 사람들의 패킷 교환을 엿보는 것을 말한다. 간단하게 네트워크 트래픽을 도청하는 행위라고 할 수 있다.

스푸핑은 인터넷이나 로컬에서 존재하는 모든 연결에 가능하고 정보를 얻어내기 위해 사용하는 것뿐만 아니라 시스템을 마비시킬 때도 사용이 가능하다.

스푸핑 공격에 대한 대응책은 다음과 같다.

1. 관리하는 시스템의 MAC 주소를 확인하여 테이블로 만들어 둔다.

2. 브로드캐스트 Ping을 네트워크에 뿌려 그에 답하는 모든 시스템에 대한 MAC 주소 값을 시스템 캐시에 기록한다.

3. arp -a로 현재 IP 주소 값과 MAC 주소의 대칭 값을 비교하여 엉뚱한 AMC 주소로 맵핑되어 있는 항목을 확인한다.

ARP 스푸핑

ARP(Address Resolution Protocol)은 IP 주소 값으로 MAC 주소를 알아내는 프로토콜이다. 반대로 MAC 주소 값으로 IP 주소 값을 알아내는 프로토콜을 RARP(Reverse ARP)라고 한다.

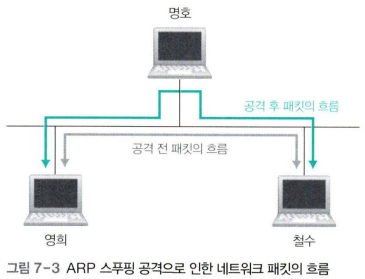

ARP 스푸핑을 간단하게 말해 MAC 주소를 속이는 것이다.

공격자의 MAC 주소를 로컬에서 통신하고 있는 서버와 클라이언트의 MAC 주소로 속여 클라이언트 → 서버 / 서버 → 클라이언트로 가는 패킷을 공격자에게 가게 하는 것이다.

ARP 스푸핑 보안 대책

ARP 스푸핑의 대책으로는 MAC 테이블을 Static으로 설정하는 것이다.

IP 스푸핑

IP 스푸핑은 IP 주소를 속이는 것이다. 공격자는 다른 사용자의 IP를 강탈해 어떤 권한을 획득하고, 트러스트 관계를 맺고 있는 서버와 클라이언트를 확인한 후 클라이언트에 DoS 공격을 하여 연결을 끊는다.

IP 스푸핑은 1995년 케빈 미트닉의 공격을 일컫는 것이 정석이며 최근 들어서는 일부에서 TCP 세션 하이재킹을 IP 스푸핑이라고 부르기도 한다.

이 공격에 대한 한 가지 대응책으로는 트러스트가 존재하는데, 시스템에 접속할 때 자신의 IP 주소로 인증하면 로그인 없이 접속이 가능하게 만드는 것이다. 하지만, 이 방법은 스니핑을 막을 수는 있으나 IP만 일치하면 인증을 우회할 수 있다는 취약점이 존재하였다. 이러한 취약점으로 인해 SSO(Single Sign ON)이 개발되었다.

IP 스푸핑 보안 대책

현재 IP 스푸핑에 가장 좋은 대응 방법은 트러스트를 사용하지 않는 것이다. 그러나 부득이하게 사용하게 되는 경우에는 트러스트된 시스템의 MAC 주소를 static으로 지정해야 한다.

DNS 스푸핑

DNS 스푸핑은 웹 스푸핑과 비슷하다. 실제 DNS 서버보다 빨리 공격 대상에게 DNS Response 패킷을 보내 공격 대상이 잘못된 IP 주소로 웹 접속을 하도록 유도하는 공격 방식이다. 이 방은 시간차 공격이라고 할 수 있으며, 목표 대상을 정확히 설정하고 타이밍을 잘 맞춰야 성공할 수 있다.

DNS 서버를 공격해 해당 사이트에 접근하지 못하게 하면 DoS 공격이 되지만, 이를 조금만 응용하면 웹 스푸핑이 된다.

DNS 스푸핑 보안 대책

DNS 스푸핑은 잘못된 웹 접속을 유도하는 공격이기 때문에 현재까지 특별한 대책이 없지만, 대응책이 아예 없는 것은 아니다.

hosts 파일에 중요 사이트의 IP 주소를 적어두면 그 사이트에 대해서는 DNS 스푸핑 공격을 당하지 않는다. 또 다른 방법으로는 BIND (Berkeley Internet Name Domain)를 최신 버전으로 바꾸는 것이다. 하지만, 최선의 방책은 DNS에만 의존하는 서비스를 외부에 지원하는 않는 것이다.

E-Mail 스푸핑

E-Mail의 도메인 주소는 임의의 시스템에 임의로 설정 가능하며 계정 역시 해당 시스템에서 임의로 생성 가능하다. 그렇기에 수신된 메일 계정 정보는 인증된 정보가 아닌 참조 정보로 이해해야 한다.

따라서 중요 내용의 메일일 경우에는 전화와 같은 방식으로 2차 확인을 해야한다.

E-Mail 스푸핑 보안 대책

E-Mail 스푸핑은 기본적으로 스팸 메일 필터를 통해 어느 정도 통제가 가능하다. 아니면 # 메일과 같은 보안이 강화된 메일을 사용하면 된다.

# 메일은 이메일의 구분 기호로 @ 대신 #를 사용하는 메일로 국내에서 만들어진 서비스이다.

네트워크 해킹과 보안

이 책을 통해 네트워크 기본 개념을 빠르게 정리해보고 네트워크 해킹과 보안의 핵심 이론과 기법을 익힐 수 있다. 다양한 공격과 대응 실습을 통해 지능화된 보안 위협에도 대응할 수 있는 기

www.aladin.co.kr

본 내용은 위의 교재를 바탕으로 작성되었습니다.

포스트 이미지는 Unsplash의 무료 이미지를 사용하였습니다.

공부한 내용을 복습할 겸 블로그에 개념을 정리하게 되었는데

내용 상 문제가 되는 부분이 있을 시 알려주시면 수정 또는 비공개로 돌리겠습니다.

좀 더 자세한 내용은 아래 노션 링크에서 정리된 내용으로 보실 수 있습니다.

Chapter 07. 스푸핑 | Notion

스푸핑 공격

trapezoidal-rudbeckia-e0b.notion.site

'공부 > 네트워크 보안' 카테고리의 다른 글

| [개념] 세션 하이재킹 (Session Hijacking) (0) | 2024.05.21 |

|---|---|

| [개념] 터널링 (Tunneling) (1) | 2024.03.17 |

| [개념] 스니핑 (Sniffing) (1) | 2024.03.16 |

| [개념] 목록화 (2) (0) | 2024.03.14 |

| [개념] 목록화 (1) (0) | 2024.03.14 |